Zero-Day CVE-2025-62215: um Kernel Race Condition usado em ataques reais

A vulnerabilidade mais preocupante da rodada é o zero-day CVE-2025-62215, pontuação 7.0, classificada como Elevação de Privilégios (EoP).Segundo a Microsoft, trata-se de um clássico race condition em recursos compartilhados do Kernel, permitindo que um invasor com acesso local de baixo privilégio manipule estruturas de memória até causar um double free — cenário que abre caminho para:

-

Corrupção da heap do Kernel

-

Sobrescrita arbitrária de memória

-

Execução de código no contexto SYSTEM

-

Escalação total de privilégios

Ou seja: não serve para entrar no sistema, mas transforma qualquer acesso inicial em compromisso total da máquina.

Como o ataque funciona na prática

O atacante precisa rodar um binário especialmente projetado, disparando múltiplos threads que disputam o acesso a um recurso compartilhado.Quando a sincronização falha, o Kernel tenta liberar uma mesma área de memória duas vezes, gerando corrupção e controle de fluxo.

Por que isso é crítico?Porque se encaixa perfeitamente em cadeias de ataque modernas, como:

-

Phishing → acesso local → Kernel EoP

-

Exploração de RCEs → ativação do kernel exploit → privilégio SYSTEM

-

Sandbox escape → privilégio local → domínio interno comprometido

O Microsoft Threat Intelligence Center (MSTIC) confirmou exploração ativa, mas não detalhou quem está por trás das operações — um padrão comum quando a exploração ainda está em curso.

Outras falhas críticas: overflow gráfico e WSLg

Entre os quatro CVEs críticos do mês, destacam-se dois buffer overflows:

1. Microsoft Graphics Component (CVE-2025-60724, CVSS 9.8)

Falha que pode permitir execução remota de código (RCE) mediante arquivos especialmente manipulados.Ambientes que manipulam imagens, PDFs, XPS ou gráficos vetoriais estão particularmente expostos.

2. Windows Subsystem for Linux GUI (WSLg) – CVE-2025-62220 (CVSS 8.8)

Afeta a camada gráfica que permite execução de aplicativos Linux no Windows. Pode ser usada para comprometer o host através de dados lidos pela interface gráfica do subsistema.

Ambas podem ser exploradas remotamente — algo raro em componentes desse tipo — tornando-as prioridade alta no ciclo de patching.

Falha crítica no Kerberos: CheckSum (CVE-2025-60704)

O outro destaque crítico vem do ecossistema de autenticação:

Uma vulnerabilidade de Elevação de Privilégio (EoP) no Kerberos, apelidada de CheckSum, resultado da ausência de um passo criptográfico essencial durante a validação.

Descoberta pelos pesquisadores da Silverfort, ela permite:

-

Adversary-in-the-Middle (AitM)

-

Impersonação de qualquer usuário da empresa

-

Obtenção de privilégios administrativos

-

Comprometimento de domínio inteiro

-

Movimentação lateral sigilosa

Trata-se de um problema no mecanismo de Kerberos Constrained Delegation (KCD).

Quem está vulnerável?Qualquer organização que:

-

Usa Active Directory

-

Tem Kerberos Delegation habilitado

-

Tem qualquer máquina exposta a interceptação de tráfego

O atacante precisa apenas estar entre a vítima e o recurso solicitado — algo comum em redes mal segmentadas, Wi-Fi corporativo, VLANs abertas ou após phishing.

Impacto operacional

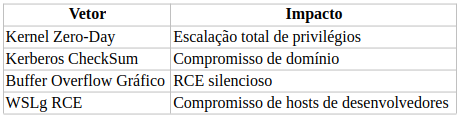

As falhas mais sérias desta rodada criam espaço para:

Ambientes mais suscetíveis:

-

Workstations de analistas e desenvolvedores

-

Controladores de domínio

-

VMs de uso misto

-

Ambientes com acesso remoto exposto

-

Infraestrutura legada sem hardening mínimo

Outros fabricantes também publicaram correções

Em paralelo à Microsoft, gigantes da indústria como AWS, Adobe, Cisco, Fortinet, SAP, VMware, Ivanti, Palo Alto, Samsung e dezenas de fabricantes de hardware e software lançaram correções.

Isso indica uma onda de atualização mais ampla — típica de ciclos trimestrais de segurança — e reforça que novembro exige atenção redobrada dos times de SOC e Infra.

Recomendações

✔ Aplique os patches críticos imediatamente

✔ Priorização máxima: CVE-2025-62215 (Kernel) + CVE-2025-60704 (Kerberos)

✔ Revise políticas de delegação Kerberos (KCD)

✔ Execute auditoria de privilégios em sistemas Windows

✔ Endureça estações de desenvolvimento com WSLg

✔ Monitore eventos de escalonamento (Event IDs 4624, 4672, 5031, 7045)

✔ Reavalie controles de rede contra AitM

✔ Reforce MFA obrigatório em todo o AD

✔ Implemente hardening de memória (HVCI, VBS, LSA Protection)

A rodada de correções deste mês confirma uma tendência clara:as cadeias de ataque modernas dependem de combinações entre RCEs, falhas de delegação e escalonamento local de privilégios.

O zero-day do Windows Kernel e a brecha CheckSum no Kerberos mostram que ameaças internas, credenciais comprometidas e má higiene de rede continuam sendo um dos caminhos favoritos de grupos de APT e operadores de ransomware.

Empresas que tratam patching apenas como manutenção operacional — e não como controle de segurança estratégico — tornam-se alvos fáceis.