Um grupo de cibercriminosos se fez passar por funcionários do Google para aplicar golpes. Os invasores tiveram acesso a uma plataforma de CRM utilizada pela empresa, onde estavam armazenados dados de clientes.

O Google confirmou que o grupo ShinyHunters foi responsável pelo ataque, ocorrido em junho, que resultou na exposição de informações de sua base de clientes. De acordo com a Forbes, a violação pode ter comprometido dados de até 2,5 bilhões de pessoas em todo o mundo.

O que foi comprometido e de que maneira os criminosos agem?

Relatos recentes mostram que as informações extraídas já estão sendo usadas em campanhas de phishing direcionadas a usuários do Gmail e do Google Cloud. Os criminosos se apresentam como membros da equipe de suporte do Google para tentar obter acesso às contas.

Apesar do grande volume de dados envolvidos, a empresa afirmou que senhas não foram comprometidas e garantiu que medidas de contenção foram tomadas, incluindo análises de impacto e ações de mitigação. Segundo o Google, os registros expostos eram, em sua maioria, dados básicos e de caráter público, como nomes de empresas e contatos comerciais.

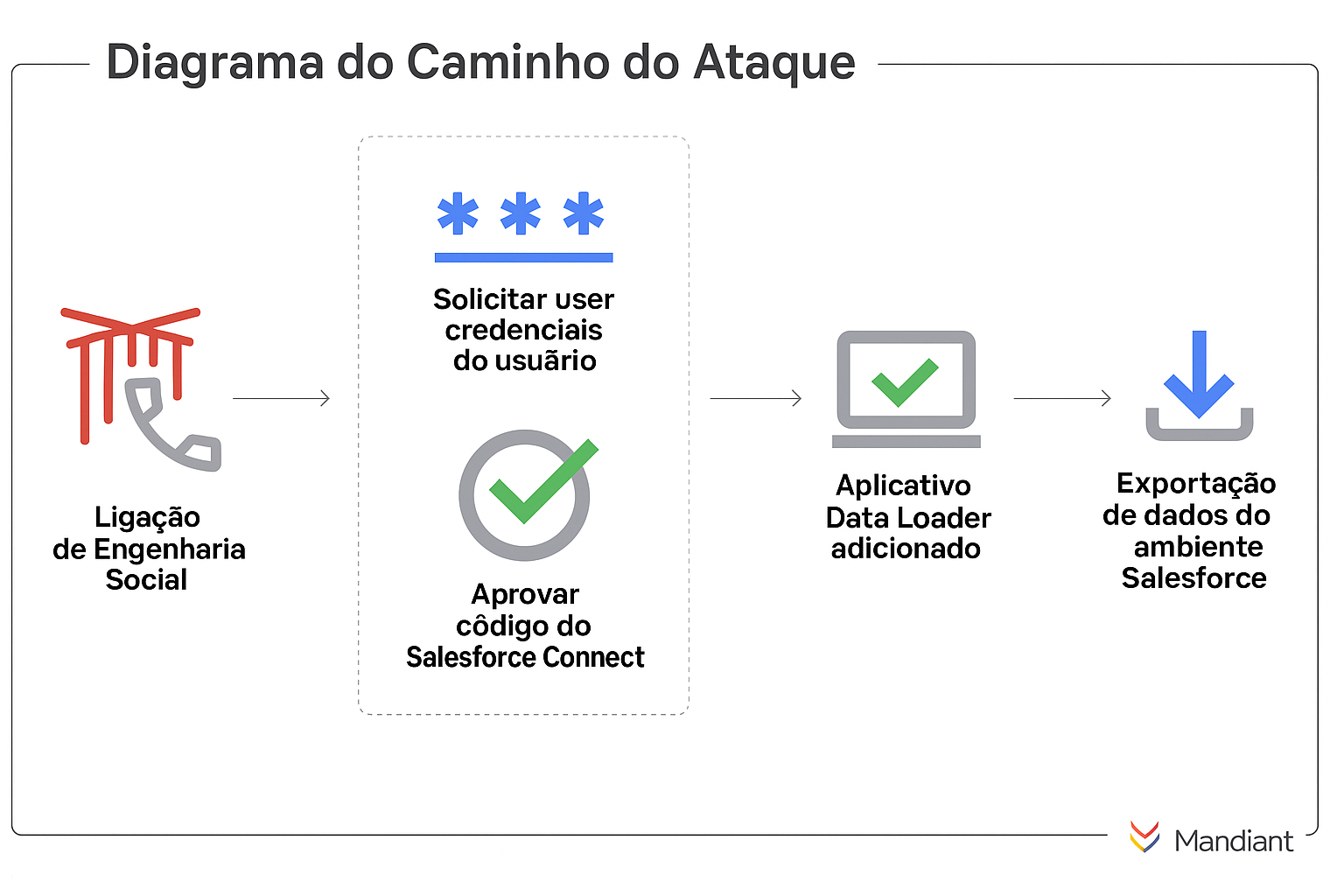

Mesmo assim, especialistas alertam que esse tipo de informação é valioso para golpes de engenharia social. Usuários no Reddit relataram golpes em que um suposto atendente do Google liga para a vítima mencionando detalhes pessoais roubados, para reforçar a credibilidade da fraude. O objetivo é convencer o usuário a realizar uma “redefinição de conta”, permitindo que os hackers interceptem senhas e códigos de verificação.

Outro vetor de ataque identificado tem como alvo clientes do Google Cloud, explorando falhas conhecidas como “dangling buckets”, que se aproveitam de links desatualizados para roubar dados ou inserir malware em serviços na nuvem.

Para especialistas ouvidos pela Forbes, o caso evidencia duas fragilidades críticas: a dependência de fornecedores externos e a vulnerabilidade humana. Dray Agha, da Huntress, destacou os riscos que plataformas terceirizadas podem trazer à cadeia de suprimentos. Já Federico Simonetti, CTO da Xiid, defendeu que ataques de engenharia social baseados em redefinição de senhas seriam “inviáveis” com o uso de métodos de autenticação sem credenciais.

Para os usuários, a recomendação é clara: não confie em contatos que afirmem ser do suporte do Google, já que a empresa não adota essa prática. É essencial ativar a autenticação em duas etapas e recorrer à verificação de segurança oficial em caso de suspeita.

O artigo "Ataque hacker expõe 2,5 bilhões de usuários do Gmail" foi escrito por Felipe Faustino no site Tecnoblog

Disponível em: https://tecnoblog.net/noticias/ataque-hacker-expoe-25-bilhoes-de-usuarios-do-gmail/