Um novo malware para Android, apelidado de Keenadu, está elevando o nível das ameaças móveis ao comprometer diretamente o firmware dos dispositivos. Diferente de malwares tradicionais que dependem da instalação de aplicativos maliciosos, o Keenadu se aloja em uma camada estrutural do sistema operacional. Isso torna sua remoção significativamente mais complexa e amplia o impacto potencial para usuários e organizações.De acordo com relatório recente de uma empresa global de cibersegurança, o Brasil está entre os países mais afetados pela campanha, que já confirmou milhares de dispositivos infectados globalmente.Este não é apenas mais um caso de fraude mobile. Trata-se de um incidente com implicações relevantes para gestão de risco, cadeia de suprimentos, compliance e segurança corporativa em ambientes BYOD.

O que é o malware Keenadu?

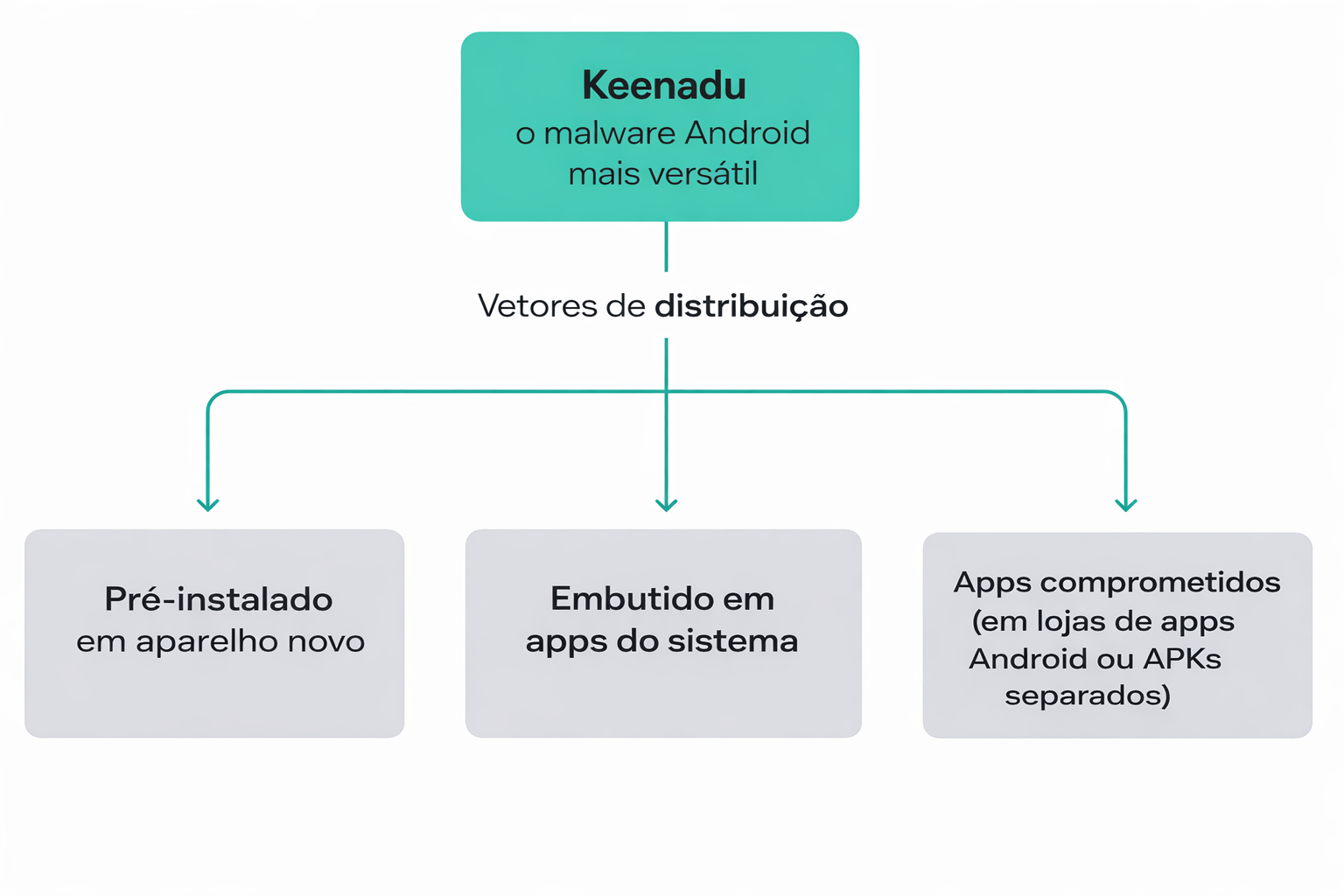

O Keenadu é um backdoor para Android com múltiplos vetores de infecção. A variante mais crítica é aquela inserida diretamente em imagens de firmware distribuídas por atualizações OTA.

Entre os principais vetores identificados estão:

-

Firmware comprometido entregue por servidores de atualização

-

Aplicativos do sistema adulterados

-

Apps modificados distribuídos fora da loja oficial

-

Aplicativos que chegaram a estar disponíveis na loja oficial

-

Cadeias de suprimentos suspeitas envolvendo dispositivos de baixo custo

Até fevereiro de 2026, mais de 13 mil dispositivos haviam sido confirmados como infectados, incluindo aparelhos no Brasil, Rússia, Japão, Alemanha e Países Baixos.

A versão baseada em firmware é a mais perigosa, pois executa com privilégios elevados do sistema e mantém persistência mesmo após restaurações de fábrica. A mitigação efetiva pode exigir regravação completa do firmware.

Evolução das ameaças móveis e similaridades com campanhas anteriores

Pesquisadores apontam que o Keenadu apresenta comportamento semelhante ao de campanhas anteriores que exploraram dispositivos Android adulterados ainda na cadeia de suprimentos.

Entre as características observadas:

-

Comprometimento de bibliotecas centrais do sistema

-

Injeção de código malicioso em processos legítimos

-

Execução invisível para o usuário

-

Persistência após procedimentos tradicionais de reset

O diferencial desta campanha está no refinamento técnico e na escala geográfica da operação.

Como o Keenadu compromete o sistema

A análise técnica indica que o malware modifica uma biblioteca central do Android responsável pela execução de aplicações. Ao comprometer esse componente estrutural, o código malicioso passa a operar dentro do contexto de todos os aplicativos instalados no dispositivo.

Na prática, isso significa que o malware pode:

-

Roubar dados sensíveis

-

Instalar aplicativos silenciosamente

-

Conceder permissões automaticamente

-

Monitorar atividades no navegador, inclusive no modo anônimo

-

Executar fraudes com anúncios

-

Implantar cargas adicionais de spyware

Como o código está incorporado ao firmware, ferramentas convencionais de remoção baseadas no sistema operacional não são suficientes para eliminar completamente a ameaça.

Segmentação geográfica e indícios operacionais

Um aspecto relevante identificado na campanha é que o malware não é ativado quando o dispositivo está configurado com idioma ou fuso horário da China. Além disso, a execução é interrompida se determinados serviços essenciais do ecossistema Android não estiverem presentes.

Esse comportamento sugere segmentação deliberada de vítimas, estratégia para evitar impacto doméstico e possível indicação sobre a origem da ameaça.

Para analistas de risco, filtros operacionais desse tipo indicam maturidade técnica e planejamento estratégico por parte dos operadores.

Impacto para empresas: exposição além do usuário final

Embora a campanha tenha foco inicial em fraude publicitária, as capacidades técnicas do Keenadu ampliam significativamente o risco corporativo.

Dispositivos móveis são amplamente utilizados para:

-

Acesso a e-mails corporativos

-

Plataformas SaaS

-

VPNs

-

Aplicativos bancários

-

Ferramentas de autenticação multifator

-

Sistemas de gestão e CRM

Um dispositivo comprometido em nível de firmware pode capturar credenciais corporativas, exfiltrar dados estratégicos, contornar mecanismos de autenticação baseados em aplicativo e servir como ponto de entrada para movimentação lateral dentro do ambiente corporativo.

Em ambientes BYOD, o risco é ainda maior, pois a organização não possui controle integral sobre a cadeia de fornecimento do hardware utilizado por colaboradores.

Cadeia de suprimentos como vetor invisível

Um dos pontos mais críticos deste incidente é o possível comprometimento da cadeia de suprimentos.

O malware foi identificado em tablets Android de múltiplos fabricantes, incluindo modelos que tiveram firmware adulterado durante a distribuição. Relatos indicam que servidores responsáveis por atualizações remotas podem ter sido comprometidos, permitindo a inserção do malware diretamente nas imagens oficiais.

Esse cenário amplia o debate sobre:

-

Segurança de fornecedores

-

Auditoria de firmware

-

Due diligence tecnológica

-

Governança de terceiros

-

Avaliação de integridade antes da homologação de dispositivos

Quando o firmware já chega comprometido ao usuário final, a superfície de ataque deixa de ser apenas digital e passa a envolver falhas estruturais na cadeia de fornecimento.

Limitações das ferramentas tradicionais de proteção

Aplicativos identificados na campanha foram removidos da loja oficial, e mecanismos nativos de proteção passaram a bloquear versões conhecidas da ameaça.

No entanto, existe uma limitação estrutural importante. Quando o malware está embutido no firmware, soluções que operam no nível do sistema operacional não possuem controle total sobre o código malicioso.

Isso significa que camadas adicionais de proteção reduzem risco, mas não garantem eliminação completa quando a raiz do sistema está comprometida.

Alerta estratégico para CISOs e gestores de risco

O Keenadu reforça uma tendência clara. A superfície de ataque móvel está migrando das aplicações visíveis para camadas estruturais e para a cadeia de suprimentos.

Para líderes de segurança, isso implica revisar:

-

Políticas de BYOD

-

Critérios de homologação de dispositivos

-

Validação de integridade de firmware

-

Implementação de MDM ou MAM com verificação de conformidade

-

Segmentação de rede para dispositivos móveis

-

Monitoramento comportamental em endpoints

-

Gestão de risco de terceiros e fornecedores

A segurança mobile deixou de ser apenas uma questão de aplicativos maliciosos e passou a envolver governança tecnológica e controle de cadeia de suprimentos.

Como se proteger

A mitigação não é simples.

Principais recomendações:

-

Reinstalação de firmware limpo quando tecnicamente possível

-

Substituição do dispositivo por fornecedor confiável

-

Uso exclusivo de dispositivos certificados

-

Implementação de soluções de gerenciamento com verificação de integridade

-

Bloqueio de dispositivos não homologados no ambiente corporativo

-

Segmentação de rede para reduzir impacto de comprometimentos

-

Monitoramento contínuo de comportamento anômalo

Organizações devem incorporar o risco de firmware comprometido em sua matriz corporativa de risco e tratá-lo como risco estratégico, não apenas operacional.

O malware Keenadu representa uma evolução relevante nas ameaças Android ao operar diretamente no firmware do dispositivo.

Este incidente não deve ser tratado apenas como mais um caso de aplicativo malicioso. Ele evidencia vulnerabilidades na cadeia de suprimentos, capacidade de persistência avançada e riscos ocultos em dispositivos de baixo custo.

A pergunta estratégica não é se um aplicativo pode estar comprometido.

A pergunta correta é se o próprio dispositivo pode já ter sido comprometido antes mesmo de entrar em operação.